V tejto druhej časti, špecifickej pre linuxové servery, budeme pokračovať s konfiguráciou cloud serverov v dvoch dátových centrách tak, aby spolu mohli vzájomne komunikovať prostredníctvom OpenVPN tunela, ktorý sme vytvorili.

Požiadavky, ktoré sú predom nevyhnutné, sú v tomto sprievodcovi rovnaké ako v

prvej časti, predovšetkým je potrebné pripojiť sieťový adaptér cloud servera prostredníctvom virtuálneho switcha k pfSense routru/firewallu.

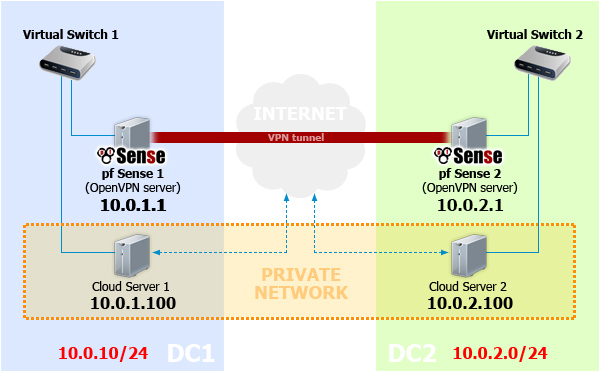

Ak chcete povoliť "serveru1" pripojiť sa k "serveru2", je potrebné v prvom rade prepojiť "server1" s "pfsense1" prostredníctvom privátnej IP adresy (v tomto príklade budeme používať 10.0.1.100), priradenej druhému sieťovému adaptéru. "Server1" a "server2" môžu mať aj naďalej svoju verejnú IP adresu cez ktorú môžu komunikovať priamo s Internetom. Prenosy adresované druhému serveru sa budú prenášať cez privátny tunel OpenVPN vytvorený medzi "pfsense1" a "pfsense2".

Aby sa predišlo problémom v prípade chyby pri nasledovaní týchto pokynov, ako je napríklad blokácia cloud servera, budeme v tomto návode konfigurovať IP adresu, smerovanie a iptables pravidlá firewallu DOČASNE.

To znamená, že konfigurácia bude platiť len do reštartu servera (alebo príslušných sieťových rozhraní). V prípade poruchy jednoducho reštartujte "server1" a / alebo "server2", tým dôjde k obnove predchádzajúceho nastavenia. Avšak je možné jednoducho uskutočniť tieto zmeny natrvalo, ako je popísané pre rôzne linuxové distribúcie použité na Cloud Serveroch.

Schéma siete, ktorú chceme vytvoriť:

- 1 - Konfigurácia "servera1"

- 1.1 pripojte sa na Linux cloud server cez SSH pomocou používateľa "root"

- 1.2 aby ste mohli priradiť privátnu IP adresu, zadajte nasledujúci príkaz:

ifconfig eth1 10.0.1.100/24

- 1.3 nakonfigurujte typ smerovania nasledujúcim príkazom:

ip route add 10.0.2.0/24 via 10.0.1.1

- 1.4 aby bol povolené všetky prenosy cez sieťový adaptér pripojený k pfSense routru/firewallu, zadajte nasledujúci príkaz:

iptables -I INPUT -i eth1 -j ACCEPT

- 2 - Konfigurácia "servera2"

- 2.1 pripojte sa na Linux cloud server cez SSH pomocou používateľa "root"

- 2.2 priraďte mu vlastnú privátnu IP adresu nasledujúcim príkazom:

ifconfig eth1 10.0.2.100/24

- 2.3 nakonfigurujte typ smerovania nasledujúcim príkazom:

ip route add 10.0.1.0/24 via 10.0.2.1

- 2.4 povoľte všetky prenosy cez sieťový adaptér pripojený k pfSense routru/firewallu nasledujúcim príkazom:

iptables -I INPUT -i eth1 -j ACCEPT

- Po kontrole, že servery pracujú správne, môžete nastaviť, aby súkromné IP adresy priradené v krokoch 1.2 a 2.2 boli trvalé (teda platili aj po reštarte). Postupujte podľa pokynov v návodoch k virtuálnemu switchu a privátnym sieťam.

- 3 - Kontrola pripojenia

- 3.1 k "serveru1"

- 3.1.1 zadajte nasledujúci príkaz:

ping 10.0.2.1

- 3.1.2 uistite sa, že odpoveď je od "pfsense2"

- 3.1.3 zadajte nasledujúci príkaz:

ping 10.0.2.100

- 3.1.4 uistite sa, že odpoveď je od "servera2"

- 3.2 a tiež k "serveru2"

- 3.2.1 zadajte nasledujúci príkaz:

ping 10.0.1.1

- 3.2.2 uistite sa, že odpoveď je od "pfsense1"

- 3.2.3 zadajte nasledujúci príkaz:

ping 10.0.1.100

- 3.2.4 uistite sa, že odpoveď je od "servera1"

V tomto bode sme overili, že spojenie medzi "serverom1" a "serverom2" bolo vytvorené. Oba servery teraz môžu navzájom komunikovať prostredníctvom privátnych adries IP 10.0.1.100 a IP 10.0.2.100. Všetky sieťové služby (web, databáza, zdieľanie súborov, atď.), ktoré ponúka "server1", budú k dispozícii aj na "serveru2" a obrátene. Do tejto privátnej siete môžete pridať ďalšie servery ("Server3", "SERVER4" atď.) jednoducho tým, že zmeníte vyššie uvedené kroky takto:

- nahradením IP adresy 10.0.1.100 týmito IP adresami(10.0.1.101 , 0,102 , 0,103 , ...) , ak sa server nachádza v datacentre 1

- v prípade, že sa server nachádza v datacentre 2, nahradením IP adresy 10.0.2.100 týmito IP adresami ( 10.0.2.101 , 0,102 , 0,103 , ... )